この記事について

今回ブログサイトの開設をきっかけに、過去の実務経験を元に実施してみたセキュリティ面のリスクアセスメントを簡単に触れてみようと思います。 もしもサイト運営されている方のリスク管理に役立っていただければ幸いです。

注意事項・免責

臆病なので、念のため書かせてください。今回はプロセスの紹介のため、各種分析、評価はあくまで目安です。ここで記載されている対策をすれば絶対安全という保証はありません。万が一ここの記載をそのまま真似したのにも関わらず、トラブルにあったとしても保障はできませんので自己責任で実践お願いいたします。

リスクアセスメントとは

Wikipediaによると以下のように記載されています。

リスクアセスメント(英: Risk assessment)とは、リスク特定、リスク分析、リスク評価を網羅するプロセス全体を指す。

- リスク特定 (risk identification) - リスクを発見し、認識し、記述するプロセス

- リスク分析 (risk analysis) - リスクの特質を理解し、リスクレベルを決定するプロセス

- リスク評価 (risk evaluation) - リスク(とその大きさ)が受容可能か(許容可能か)を決定するためにリスク分析の結果をリスク基準と比較するプロセス

通常は、リスクアセスメントの後で、リスク対応をする。

- リスク対応 (risk treatment) - リスクを修正するプロセス

リスク対応の手段には、リスク源の除去、起こりやすさの変更、結果の変更、他者とのリスクの共有、リスクの保有などがある。

- 残留リスク (residual risk) - リスク対応の後に残るリスク

- リスク基準 (risk criteria) - リスクの重大性を評価するための目安とする条件

- リスクレベル (level of risk) - 結果とその起こりやすさとの組合せとして表されるリスク(または組み合わさったリスク)の大きさ

引用元:Wikipedia

解説される方によって書き方は違うのですが、今回はこちらをベースにリスク対応まで記載してみたいと思います。

情報セキュリティ3要件

分析する前に、情報セキュリティにおける分析ポイントとして、3要件、機密性、完全生、可用性について簡単に触れます。厳密にいうと他にも真正性など他の分析要素があったり、「この分析はもう古い」といわれているのですが、「この分析は古い!」と言っている人たちもベースはやはりこの3要件で、これをさらに発展、詳細分析すべきという意見と思われるので今回はこの3要件で分析仕様と思います。

機密性

その情報が流出したときにどのような損失があるかについての指標です。いわゆる「漏れた」時のリスクの指標です。

完全性

その情報が「消えて」しまったり、「改竄」されてしまった時のリスクの指標です。

可用性

その情報が閲覧できなくなってしまう。つまり配信しているシステムが「止まって」しまった時のリスクの指標です。

リスク分析・リスク特定・リスク評価

このサイトで取り扱っている情報ごとに分析してみます。大きく投稿記事とお問い合わせの2つがあります。

なお、今回は、情報セキュリティ観点にフォーカスしてリスク分析をしますが、もしもセキュリティに限らずリスク管理全般であれば、法令違反リスク、事業継続リスク、など想定しうるリスク指標を増やして分析することで全体的なリスク分析・リスク管理ができると思います。

投稿記事に関する分析

可用性:1個人のサイトなのでリスクは低めです。ニュースの報道サイトなどですと、システムが停止してしまった場合、記事閲覧ごとに売り上げが入る仕組みなのでリスクが高くなると思われます。しかしながら、1個人なので、停止してしまっても「まあいいか」で済むと考えています。

完全性:将来的に100~1000近い記事をこのサイトで配信することを考えると、これらが消えてしまうのは個人的に辛いです。何かしらの対策を講じたいです。

機密性:公開されているのでそもそもリスクが低いと思っています。

お問い合わせに関する分析

可用性:ブログが配信されているという条件で、もしも誰かを傷つけたり法令違反の記事を配信してしまっていたりしたら、お問い合わせの申告は重要と思います。とはいえ、それほど急を要するお問い合わせはこないだろうと考えています。その点でリスクはちょっとありますが、とても高いとは思っていません。

完全性:お問い合わせについては確認したら、あとは事後トラブルがないかぎり、不要なものと思っています。その点でリスクは低いとおもわれます。

機密性:お問い合わせをいただいた方の連絡先があることを考えると、個人情報保護法などの法令がある以上、漏洩リスクは高いと言えます。何らかの対策を講じる必要があると言えます。

まとめ

上記をもとに表を作ってみました。

| 取り扱い情報 | 可用性リスク | 完全性リスク | 機密性リスク |

|---|---|---|---|

| 投稿記事情報 | 低 | 高 | 低 |

| お問い合わせ情報 | 中 | 中 | 高 |

リスク対応

リスク対応は大きく4種類あります。

リスクの回避:そもそもリスクのある事項を実施しないこと。例えば、個人情報を保有しないなどがあります。

リスクの低減:リスクの発生確率、またはリスク発生時の損失を減らすことです。

リスクの移転:リスクを第三者に保有してもらうことです。対象は主に、利用者だったり、サードパーティだったりします。

リスクの保有:リスクの発生確率や損失額を軽微とみて受容することです。

実務的にはリスクの回避から初めて、リスクの低減とリスクの移転は同時並行で検討、最後にリスクの保有を考えます。リスクの保有の際に残留リスクが許容できるかどうか考え、許容できない場合は、再度リスクの回避に戻って検討することが多いです。

通常、サーバ、端末など人・モノ・金の様々な要素で対策を検討しますが、今回は完結に可用性、完全生、機密性の3要件で対応を考えようと思います。

可用性の対応

リスクの回避:広告やアフィリエイトを掲載しないなどであれば、審査がないため、お問い合わせを設けないという選択肢はあるかもしれません。

リスクの移転:個人でインフラ運用せずに、Amebaなどのブログ運営サービスを利用するということが考えられるかもしれません。

リスクの低減:インフラ運用するばらば、サーバを複数台立ち上げて冗長化をすることで発生確率を下げられます。また死活監視をすることで、サーバがダウンしたときにメールや電話のアラートを投げられるようにしておけば、トラブル発生時間を短縮できます。またインフラ運用せず、Amebaなどのブログ運営している方も、さらに他のサービスでミラーサイトを運営しているとリスクが下がるかと思われます。

リスクの保有:他社サービスを扱っていても、システムダウンは予想されます。またネットプロバイダの障害によりインターネットそのものが使えなくなってしまうかもしれません。もっとも発生確率は低いと判断できればリスク受容ができると言えます。

完全性の対応

リスクの回避:取り扱う以上回避はできないので、スキップします。

リスクの低減:根本的なものとして、定期的なバックアップをとることが対策としてあり得ると思います。また、改竄防止として、不正アクセス防止のためにパスワード管理徹底などがあげられます。インフラから運用している方は、不要なポートを解放しない、アプリケーションの脆弱性対応といったメンテナンスの徹底などもあると思われます。

リスクの移転:他社ブログサービスを使えば、バックアップはしてもらえると思われるので、消失リスクは減ると思われます。また、お問い合わせについては、システム障害時に消えてしまうことを事前に免責として書けば、リスクをお問い合わせをあげた方に移転できると言えます。

リスクの保有:大手サービスでも過去にデータ消失事故の報告があります。それでも発生確率が低いと判断できれば受容可能と言えます。

機密性の対応

リスクの回避:お問い合わせ情報は個人情報であるためそもそも持たないということが考えられます。

リスクの低減:完全生と同様、不正アクセス防止の徹底が考えられます。また、アクセスがあったときにアラートメールを投げるような設定をしておけば、すぐにアカウントロックなどの対策を講じることができるといえます。

リスクの移転:Googleフォームなどの他社のサービスを借りるがあると思われます。また、フリーランス向けの損害賠償保険に入って、保険会社にリスクを移転するというのもあると思われます。例えば、フリーランス協会がこういう保険を運営していたりします。

リスクの保有:不正アクセスについてはつきつめると端末管理、作業場所の隔離など細かい対策が必要です。どこまでやるか、例えば、外では管理作業をしない。自宅なら、家族になら中身を見られても許容するなどのリスク受容は考えられます。

定期的な見直しをしてみる

ここまでリスク分析とリスク対応をおこないました。これは1回かぎりのものではなく半年-1年ごとに見直ししてみると良いと思われます。時代の変化、自身の運用経験により新しいリスクの発見や、より良い対策の発見があるかもしれません。

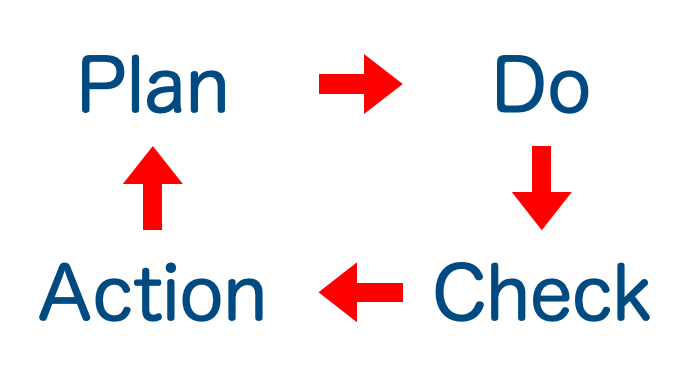

こうしたPDCAをくりかえしていくと企業が実際に行っているISMSに近づいていけるかもしれません。

まとめ、さらなる発展的な知識を得たい人に

ここまでのことをさらに体系的、発展的に学びたい方は情報セキュリティマネジメント試験を挑戦してみることをお勧めします。セキュリティというとCISSPや情報処理安全確保支援士の方がメジャーで難しいイメージがありますが、情報セキュリティマネジメント試験は、セキュリティのスペシャリストというよりは、スペシャリストの助言をうけながら、現場でセキュリティ対策を行う人向けに作られた資格ですので比較的簡単で、セキュリティ専門以外の実務でもサイト運営などで役に立ちます。

私自身この資格を受けて合格しております。私に関しては、徹底攻略 情報セキュリティマネジメント教科書一冊で合格できました。人それぞれのバックグラウンドにも寄ると思いますが、勉強期間も試験前3ヶ月ほどを1日1時間使う程度で合格できました。

セキュリティというと、怖い、堅苦しいというイメージがありますが、体系的に学んでみたり、プロセスを知って分析や対策を考えてみると意外と楽しいものだったりします。この記事を読んで、上記試験に挑戦しようと思っていただける方が増えたり、セキュリティについて少しでも抵抗がなくなる方・ちょっとでも面白いと思っていただける方がいたら幸いです。

Photo by: Nicole De Khors